نود شبکه چیست

نوشته شده توسط reza rafeezadeh در . نوشته شده در آموزش, مقالات شبکه

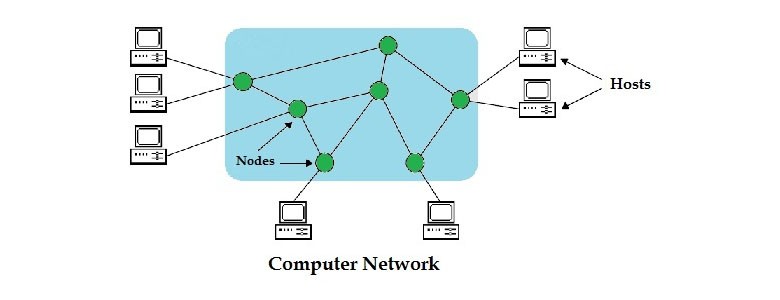

در پاسخ به این سوال که نود شبکه چیست باید بگوییم که نود هر وسیله فیزیکی در شبکه ای از ابزارهای دیگر است که قادر به ارسال، دریافت یا ارسال اطلاعات است. رایانه شخصی رایج ترین گره است. به آن گره کامپیوتر یا گره اینترنتی می گویند. مودم ها، سوئیچ ها، هاب ها، پل ها، سرورها و چاپگرها نیز مانند سایر دستگاه هایی که از طریق Wi-Fi یا اترنت متصل می شوند، همگی نود شبکه هستند. به عنوان مثال، شبکه ای که سه کامپیوتر و یک چاپگر را به همراه دو دستگاه بی سیم دیگر به هم متصل می کند، در مجموع دارای شش گره است.

نودها در یک شبکه کامپیوتری باید دارای نوعی شناسایی مانند آدرس IP یا آدرس MAC باشند تا سایر دستگاه های شبکه آنها را تشخیص دهند. یک گره بدون این اطلاعات، یا یک گره که آفلاین است، دیگر به عنوان یک گره عمل نمی کند. در ادامه توضیحات بیشتری می دهیم درباره اینکه نود شبکه چیست و چه کاربردهایی دارد.

نود شبکه چیست

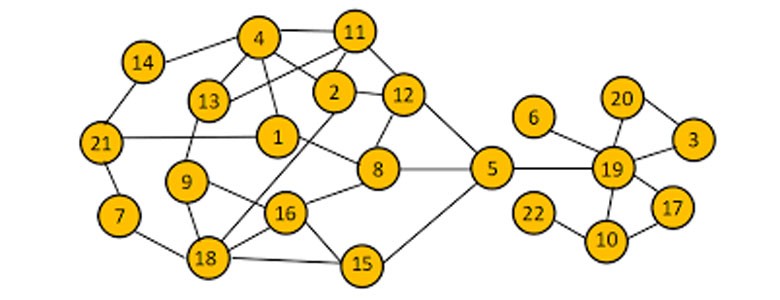

در شبکه، نودها نقاط اتصال، نقاط توزیع مجدد و در غیر این صورت نقاط پایانی ارتباط هستند. در علم کامپیوتر، اینها نقاط داده یا دستگاههایی هستند که روی یک شبکه بزرگ مانند رایانه شخصی، چاپگر یا تلفن قرار دارند. به طور کلی، نودهای شبکه به گونه ای برنامه ریزی می شوند که شناسایی، پردازش و در غیر این صورت داده ها را از یک گره به گره دیگر منتقل کنند. بنابراین یک نود نقطه ای است در غیر این صورت هرجا که یک اتصال صورت می گیرد، مشترک است. مفهوم این گره ها ناشی از استفاده از شبکه های توزیع شده و همچنین سوئیچینگ بسته است. بنابراین این گره ها بر اساس کاربرد، عملکردهای مختلفی را انجام می دهند.

در یک شبکه، یک نود یک دستگاه یا کامپیوتر است. بنابراین، برای ایجاد یک اتصال شبکه، چندین نود مورد نیاز است. نود عمدتاً به لایه شبکه و پروتکل ارجاع شده بستگی دارد.

هر دستگاهی که در یک شبکه استفاده می شود دارای یک آدرس IP منحصر به فرد است که به عنوان نود یا گره شناخته می شود. هنگامی که یک گره در یک شبکه متصل است، باید یک آدرس MAC داشته باشد. این یک شناسه منحصر به فرد است که توسط سازندگان دستگاه به یک NIC (کارت رابط شبکه) در نظر گرفته شده برای ارتباطات درون یک شبکه اختصاص داده شده است.

مفهوم نودهای شبکه چیست

نود شبکه چه کاری انجام می دهد؟

کاربرد نود شبکه چیست و چه کاری انجام می دهد؟ نودهای شبکه قطعات فیزیکی هستند که یک شبکه را تشکیل می دهند. آنها معمولاً شامل هر وسیله ای می شوند که هم اطلاعات را دریافت و سپس ارسال می کند. اما آنها ممکن است داده ها را دریافت و ذخیره کنند، اطلاعات را در جای دیگری منتقل کنند، یا به جای آن داده ها را ایجاد و ارسال کنند.

به عنوان مثال، یک نود کامپیوتری ممکن است از فایلها به صورت آنلاین نسخه پشتیبان تهیه کند یا یک ایمیل ارسال کند، اما همچنین میتواند ویدیوها را پخش کند و فایلهای دیگر را دانلود کند. یک چاپگر شبکه می تواند درخواست های چاپ را از سایر دستگاه های موجود در شبکه دریافت کند، در حالی که یک اسکنر می تواند تصاویر را به رایانه ارسال کند. یک روتر تعیین میکند که کدام داده به دستگاههایی که درخواست دانلود فایل در یک سیستم را دارند میرود، اما همچنین میتواند درخواستها را به اینترنت عمومی ارسال کند.

شاخص متمایز پیشگام رایانه

21 سال تجربه فعالیت در زمینه انفورماتیک

عضویت در شورای عالی انفورماتیک ایران

عضویت در سازمان نظام صنفی رایانه ای

دارای مجوز سازمان تنظیم مقررات و ارتباطات رادیویی

دارای مجوز ISP از سازمان تنظیم مقررات

دارای مجوز VOIP از سازمان تنظیم مقررات

دارای بیش از 50 هزار مشترک کارتهای تلفنی اینترنتی

در ادامه خدماتی که شرکت پیشگام رایانه در زمینه ی شبکه های کامپیوتری ارائه مینماید را به تفصیل شرح میدهیم.

انواع نود شبکه چیست

یکی از مسائلی که درباره نودها مطرح می شود این است که انواع نود شبکه چیست؟ باید بگوییم که انواع مختلفی از نودهای شبکه موجود است که شامل موارد زیر می شود.

شبکه های اینترنتی

در Internetworks، کامپیوترهای میزبان نودهای فیزیکی شبکه هستند که با کمک یک آدرس IP (پروتکل اینترنت) شناسایی میشوند. برخی از تجهیزات پیوند داده مانند نقاط دسترسی WLAN شامل آدرس های میزبان IP نیستند. اینها به عنوان نودهای LAN یا شبکه فیزیکی در نظر گرفته می شوند تا میزبان یا گره های اینترنتی.

ارتباطات داده

نودهای فیزیکی شبکه در ارتباطات داده عمدتاً شامل دستگاه ها یا تجهیزات ارتباط داده می شود. اینها بین DTE (تجهیزات پایانه داده) و همچنین مدارهای انتقال داده مرتب شده اند. این دستگاه ها شامل پل، سوئیچ، هاب و غیره مودم می باشد. وظیفه اصلی این دستگاه ها انجام کدگذاری، تبدیل سیگنال و ساعت خط است.

گره های شبکه در ارتباطات داده عمدتاً شامل DTE مانند چاپگرها، گوشی های تلفن دیجیتال در غیر این صورت کامپیوترهای میزبان مانند سرورها، مسیریاب ها در غیر این صورت ایستگاه های کاری هستند.

مخابرات

در شبکههای تلفن دائمی، نودهای شبکه ممکن است مبادلات تلفنی خصوصی یا عمومی یا خدمات شبکه هوشمند روی رایانه باشند. نودها در ارتباطات سلولی عمدتاً شامل کنترلکنندههای ایستگاه پایه هستند و وظیفه اصلی این کنترلکنندهها کنترل چندین ایستگاه پایه است. اما ایستگاه های پایه در شبکه های سلولی به عنوان گره در نظر گرفته نمی شوند.

شبکه های محلی و شبکه های WAN

گره شبکه در شبکه های LAN و WAN دستگاهی است که برای انجام یک عملکرد دقیق استفاده می شود. هر نود نیاز به یک آدرس MAC دارد که برای هر NIC (کارت رابط شبکه) استفاده می شود. نمونه هایی از این عمدتا شامل رایانه ها، نقاط دسترسی LAN بی سیم و مودم هایی با استفاده از رابط های اترنت و غیره است.

سیستم تلویزیون کابلی

نودها در سیستمهای کابلی معمولاً با کابل فیبر نوری متصل میشوند که به خانهها یا مشاغل وصل میشوند تا به یک گیرنده فیبر نوری عمومی در یک منطقه جغرافیایی خدمات دهند. یک گره فیبر نوری در سیستم کابلی تعداد مشاغل یا خانه هایی را که می توان از طریق یک گره فیبر دقیق سرویس دهی کرد، توضیح می دهد.

وظایف نود در شبکه کامپیوتری چیست

یک نود شبکه در نقطه ای از شبکه قرار دارد که در آن اطلاعات را ارسال، دریافت، ذخیره یا ایجاد می کند. داده ها را برای برقراری ارتباط با گره های دیگر در شبکه انتقال می دهد.

در یک شبکه کامپیوتری، نودها می توانند دستگاه های فیزیکی شبکه مانند مودم ها، رایانه های شخصی و چاپگرها باشند. این دستگاهها ارسالها را از گرههای دیگر تشخیص میدهند و آنها را به گرههای دیگر ارسال میکنند. یک گره برای شناسایی، مانند یک آدرس IP، برای دسترسی به گره بررسی می کند.

گره ها از طریق یک لینک یا کانال ارتباطی به هم متصل می شوند. در یک شبکه کامپیوتری اینها ممکن است اتصالات کابلی، فیبر نوری یا بی سیم باشند.

مشکل End-Node چیست؟

اصطلاح “مشکل پایان گره” به خطر امنیتی مربوط به کاربرانی که رایانه یا سایر دستگاه های خود را به یک شبکه حساس متصل می کنند، چه به صورت فیزیکی (مانند محل کار) یا از طریق ابر (از هر نقطه) و در عین حال از آن استفاده می کنند، اشاره دارد. همان دستگاه برای انجام فعالیت های ناامن.

برخی از مثالها عبارتند از یک کاربر نهایی که لپتاپ کاری خود را به خانه میبرد اما سپس ایمیل خود را در یک شبکه ناامن مانند یک کافیشاپ بررسی میکند یا کاربری که رایانه شخصی یا تلفن خود را به شبکه Wi-Fi شرکت متصل میکند.

یکی از مهم ترین خطرات برای یک شبکه شرکتی، یک دستگاه شخصی در معرض خطر است که شخصی در آن شبکه از آن استفاده می کند. مشکل کاملاً واضح است: ترکیب یک شبکه بالقوه ناامن و یک شبکه تجاری که احتمالاً حاوی داده های حساس است.

دستگاه کاربر نهایی ممکن است با چیزهایی مانند keylogger یا برنامههای انتقال فایل که اطلاعات حساس را استخراج میکنند یا پس از ورود بدافزار به شبکه خصوصی منتقل میکنند، آلوده به بدافزار باشد.

VPN ها و احراز هویت دو مرحله ای می توانند به رفع این مشکل کمک کنند. همینطور نرم افزارهای ویژه کلاینت قابل بوت که فقط می توانند از برنامه های خاص دسترسی از راه دور استفاده کنند.

با این حال، روش دیگر آموزش به کاربران در مورد نحوه ایمن سازی صحیح دستگاه های خود است. لپتاپهای شخصی میتوانند از یک برنامه آنتیویروس برای محافظت از فایلهای خود در برابر بدافزارها استفاده کنند و گوشیهای هوشمند نیز میتوانند از یک برنامه ضد بدافزار مشابه برای شناسایی ویروسها و سایر تهدیدها قبل از ایجاد هر گونه آسیب استفاده کنند.

نود در بلاکچین چیست؟

نود بلاک چین یک عنصر حیاتی ارز دیجیتال است که به توکن های محبوب مانند عملکرد بیت کوین کمک می کند. نودهای بلاک چین یک کپی دقیق از دفتر کل توزیع شده را در خود نگه می دارند. گره یک کامپیوتر متصل در یک شبکه ارز دیجیتال است که می تواند اطلاعات مربوط به سکه های مجازی را دریافت، ارسال و ایجاد کند.

با ما از طریق شماره تلفن ۵۷۸۰۱۰۰۰ در تماس باشید و یا جهت دریافت تماس از کارشناسان ما فرم درخواست تماس را تکمیل نمایید.

سوالات متداول

1). نود چیست؟

نود چیزی نیست جز یک کامپیوتر یا دستگاه دیگری مانند چاپگر. هر گره یک آدرس انحصاری برای شبکه ای مانند DCL (کنترل پیوند داده) یا MAC (کنترل دسترسی رسانه ها) دارد.

2). نمونه هایی از نودها چیست؟

نمونه هایی از نودها هاب ها، سوئیچ ها، پل ها، سرورها، چاپگرها و مودم ها هستند.

3). آدرس IP نود چیست؟

نشان دهنده آدرس یک دستگاه یا میزبانی مانند IPv4 در غیر این صورت IPv6 است.

4). تفاوت بین نود و سرور چیست؟

در یک شبکه کامپیوتری، یک نقطه اتصال به عنوان یک نود شناخته می شود، در حالی که میزبان به سرور اشاره می کند.

5). وظیفه DHCP در شبکه چیست؟

DHCP نوعی سرور شبکه است که برای ارائه و همچنین اختصاص آدرس های IP، پارامترهای شبکه و دروازه های پیش فرض به دستگاه های سرویس گیرنده استفاده می شود.

نتیجه گیری

بنابراین، در پاسخ به سوال نود شبکه چیست می توان یک نود شبکه را طوری تعریف کرد که گویی هر دستگاه یا سیستمی به یک شبکه متصل است. به عنوان مثال، اگر یک شبکه پنج کامپیوتر، یک سرور فایل و دو چاپگر را به هم متصل کند، بنابراین نودهایی در شبکه وجود دارند. هر دستگاه در شبکه دارای یک آدرس شبکه مانند یک آدرس MAC است. این آدرس منحصراً هر دستگاهی را شناسایی میکند تا مکانهایی که دادهها در شبکه منتقل میشوند را ردیابی کند.

پیش از تصمیم گیری در رابطه با راه اندازی و یا ارتقا شبکه و خرید تجهیزات، جهت دریافت مشاوره رایگان و یا اطلاع از تعرفه خدمات شبکه و دریافت پیش فاکتور با کارشناسان ما از طریق شماره تلفن ۵۷۸۰۱۰۰۰ در ارتباط باشید.